검찰이 지난 연말 세간을 떠들썩하게 한 '한국수력원자력 사이버테러 사건'의 범인으로 북한 해커조직을 지목했다. 검찰은 범인이 악성코드가 담긴 e메일 폭탄 공격을 시도했지만 실패했고, 실제 원전 운용에도 아무런 문제가 없다고 결론지었다.

개인정보범죄 정부합동수사단(단장 이정수 서울중앙지검 첨수1부장검사)은 한수원 원전 도면 유출 등 사이버테러 사건의 중간수사결과를 발표하면서 "이번 범행은 금전보다는 사회적 혼란 야기가 주 목적인 북한 해커조직의 소행으로 판단된다"고 17일 밝혔다.

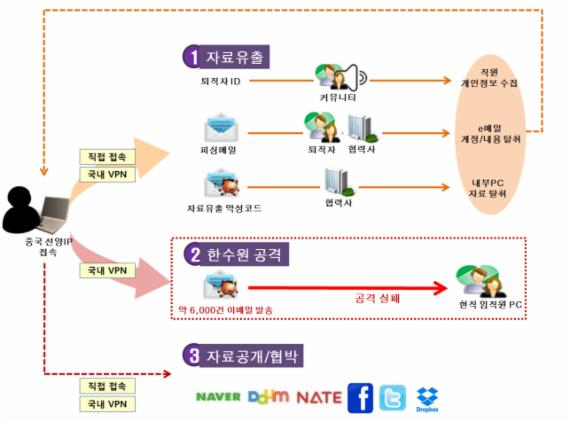

사건은 크게 두 가지로 나뉜다. 하나는 해커로 추정되는 인물이 지난해 12월15일부터 지난 12일까지 총 6차례에 걸쳐 인터넷 상에 한수원 관련 자료를 공개하며 원전 중단을 협박한 사건이다. 다른 하나는 협박 직전인 지난해 12월9일~12일 한수원 직원 3500여명에게 악성코드 e메일 5986통을 보낸 사건이다.

합수단은 e메일 발송과 협박글 게시 모두 동일한 북한 해커조직이 했을 것이라고 봤다.

그 근거로는 △e메일에 담긴 악성코드가 북한 해커조직이 사용하는 것으로 알려진 '김수키(kimsuky)' 계열과 구성·동작방식이 거의 같음 △첨부된 한글파일(hwp) 버그가 김수키 계열 코드에 이용된 버그와 같음 △김수키 계열 코드와 네이버와 트위터 등 협박글 게시에 사용된 중국 선양 IP대역이 12자리 중 9자리까지 일치함 △유출된 정보가 전달된 국내 호스팅 업체도 동일함 등을 들었다.

범인들이 'IP 세탁용'으로 거친 국내 가상사설망(VPN) 업체와 관련해 검찰은 "국내 H사가 관리하는 다른 접속 IP 중에서 지난해 연말 북한 IP 주소 25개, 북한 체신성 산하 통신회사인 KPTC에 할당된 IP 주소 5개가 접속한 흔적이 발견됐다"고 밝혔다. 원전 자료들은 주로 협력업체 관계자의 PC에서 피싱 메일을 통해 유출된 것으로 조사됐다.

검찰 관계자는 "e메일 악성코드에 자료유출 기능은 없는 것으로 확인됐다"며 "한수원 관련 파일 94개가 공개됐지만 교육용 등 일반문서가 대부분이어서 원전정책에 영향을 주는 중요정보는 아니다"고 설명했다.

3개월여의 수사 끝에 중간수사결과가 발표됐지만 검찰은 사건을 '북한 소행'으로 돌리고 서둘러 봉합하려는 게 아니냐는 비판을 피하기 어려울 것으로 보인다.

하루 전날(16일)까지도 검찰은 "선양 IP를 다수 썼다는 점에서 북한 소행일 가능성이 있다는 말도, (IP를) 우회했을 가능성이 있기 때문에 북한의 소행일 것이라 단정지을 수 없다는 말도 다 맞다"며 여러 가능성을 열어뒀기 때문이다. 검찰 관계자는 16일 오후까지도 '중국 사법당국에 선양 IP의 사용자를 찾아달라고 요청했지만 아직 답변이 오지 않았다'며 범인을 단정할 수 없다고 말했다.

이 때문에 검찰수사가 부실하게 마무리됐다는 지적과 함께 신뢰성에서 적지않은 타격을 줄 것으로 보인다.

hiaram@fnnews.com 신아람 기자

※ 저작권자 ⓒ 파이낸셜뉴스, 무단전재-재배포 금지