15일 자유아시아방송(RFA) 등은 "사이버 보안업체 이스트시큐리티(EST security)가 최근 홈페이지를 통해 북한이 카카오를 위장해 사용자들의 비밀번호를 탈취하려는 피싱 시도를 하고 있다는 분석 리포트를 게시했다"며 공격 배후로 북한 정찰총국 산하 해킹 조직 김수키를 지목했다고 보도했다.

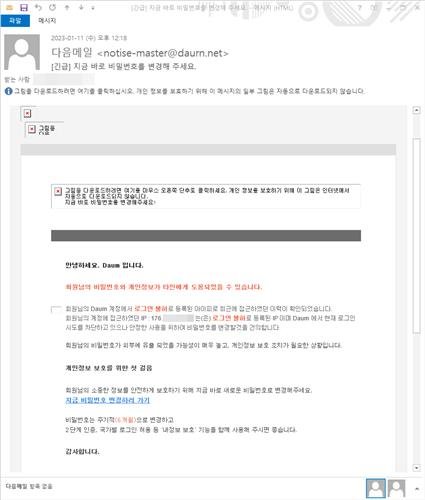

이번에 발견된 피싱 메일은 '[긴급] 지금 바로 비밀번호를 변경해주세요'라는 제목으로 유포됐으며, 다음 이메일 서비스를 위장하고 있는 것으로 확인됐다. 피싱 메일은 다음(daum)과 유사한 영문 표기인 'daurn' 도메인을 이용해 사용자들에게 비밀번호 변경을 유도한 것으로 전해졌다. 피싱 메일에는 본문과 하이퍼링크가 포함된 것으로 알려졌다.

이스트시큐리티는 해당 이메일에는 자동으로 사용자의 정보를 공격자에게 전달하는 코드가 포함돼 있어 별도로 관련된 기능 차단 설정해놓지 않은 이상 이메일 열람과 동시에 사용자 정보가 유출된다고 전했다. 또 피싱 메일에 적힌 하이퍼링크를 클릭하면 카카오 로그인 페이지를 위장한 피싱 사이트에 접속되며, 이곳에 입력한 정보는 고스란히 공격자 서버로 전송되는 것으로 알려졌다.

이스트시큐리티는 훔친 비밀번호 정보를 가지고 북한 해커들이 피해자의 메일 서비스에 접속해 피해자가 보낸 것처럼 위장한 메일을 보내 새로운 정보를 탈취하는 2차 공격에 사용될 수 있다고 덧붙였다. 다만 이스트시큐리티는 이번 피싱 공격의 피해 여부에 대해서는 공개하지 않았다.

앞서 북한은 지난 10월 카카오 계정 관리 서비스로 위장해 북한 관련 업계 종사자 및 탈북민들의 아이디와 비밀번호 탈취를 시도했고, 지난해 최소 세 차례에 걸쳐 외교안보·통일·국방 전문가 892명에게 피싱 메일을 보낸 것으로 확인됐다.

문종현 이스트시큐리티 시큐리티대응센터장은 "해외나 국내 중소기업 서버가 아닌 국내 유명 대학들의 서버를 이용한다는 점이 이례적"이라며 "새해에도 북한의 사이버 공격이 잇따라 이뤄지고 있는 만큼 각별한 주의가 필요하다"고 당부했다.

newssu@fnnews.com 김수연 기자

※ 저작권자 ⓒ 파이낸셜뉴스, 무단전재-재배포 금지